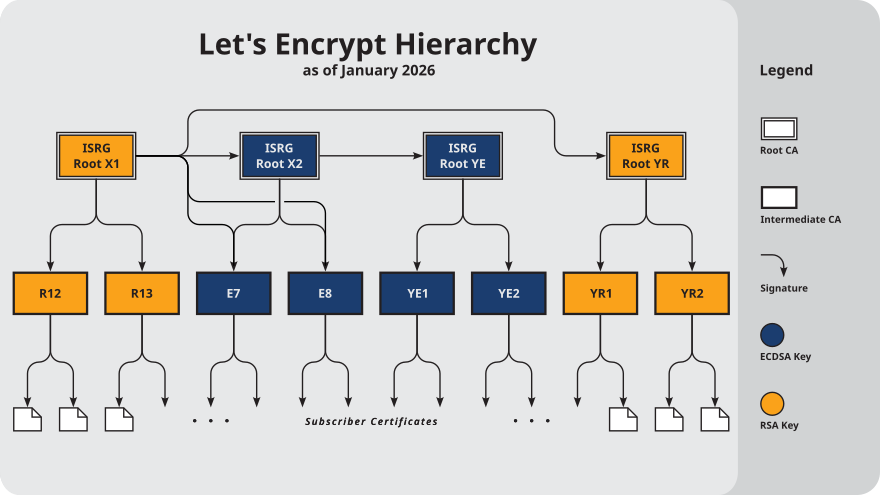

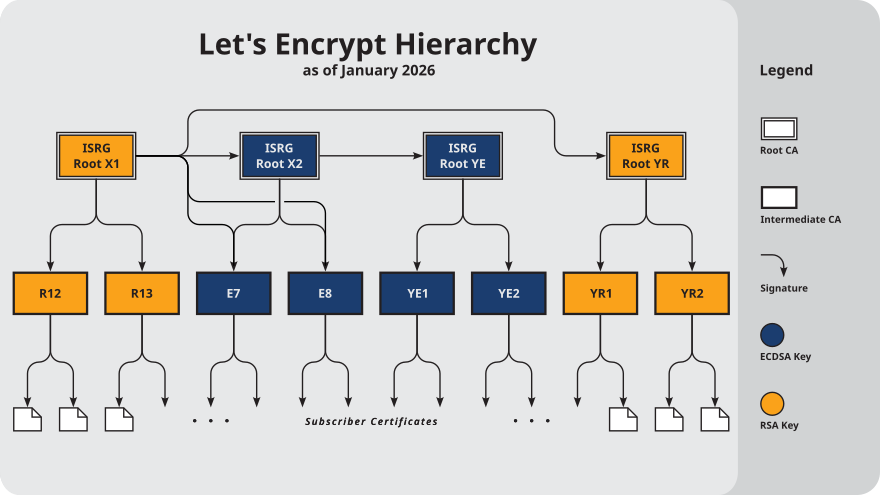

本页面描述了 Let’s Encrypt 过往及当前运作的所有证书颁发机构 (CA)。 所谓的 CA 应当理解为一组名称和密钥:一家 CA 可以由 很多 证书表示,只要所有证书的主体和公钥信息相同即可。 对于这种情形,我们也提供了 CA 对应的所有证书的详细信息。 如果您需要查询下列 CA 对应的信任锚点 ID,请参见对象标识符。

根证书颁发机构

我们的根证书密钥是在安全的地点离线存储的, 而提供给用户的最终实体证书都是由下一节介绍的中间证书签发。 所有根证书中主体的国家字段均为 C = US。

需要注意的是,根证书的有效期限和其他证书有所不同。 作为一种自签名证书,根证书也有 notAfter 截止日期,但各类根证书项目和证书库可以选择延长或提前终止对根证书的信任。 因此,下列证书有效期限仅为依据各根证书项目的现行政策所作的预估。

- ISRG Root X1

- ISRG Root X2

下列根证书尚未加入各类可信证书库,但近期将进入申请阶段:

- ISRG Root YE

- 主体:

O = ISRG, CN = Root YE

- 密钥类型:

ECDSA P-384

- 有效期限:暂无(2025-09-03 生成)

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息(自签名版本):der、pem、txt

- 证书详细信息(ISRG Root X2 交叉签名的版本):der、pem、txt

- CRL 域名:

ye.c.lencr.org

- 测试网站:即将上线

- ISRG Root YR

- 主体:

O = ISRG, CN = Root YR

- 密钥类型:

RSA 4096

- 有效期限:暂无(2025-09-03 生成)

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息(自签名版本):der、pem、txt

- 证书详细信息(ISRG Root X1 交叉签名的版本):der、pem、txt

- CRL 域名:

yr.c.lencr.org

- 测试网站:即将上线

关于我们的根证书与各类设备及证书库的兼容性,详见证书兼容性页面。

中间证书颁发机构

我们目前有八份中间证书供轮转使用。 包含 ECDSA 公钥的用户证书由其中一份 ECDSA 中间证书签发,包含 RSA 公钥的用户证书则由其中一份 RSA 中间证书签发。 用户以“classic”或“tlsclient”配置申请的证书会由下列前四份中间证书(E7 到 R13)签发,而以“tlsserver”或“shortlived”配置申请的证书则会由后四份中间证书(YE1 到 YR2)签发。

所有中间证书中主体的国家字段均为 C = US。

- Let’s Encrypt E7

- 主体:

O = Let's Encrypt, CN = E7

- 密钥类型:

ECDSA P-384

- 有效期至:2027-03-12

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息(ISRG Root X2 签名的版本):crt.sh、der、pem、txt

- 证书详细信息(ISRG Root X1 交叉签名的版本):crt.sh、der、pem、txt

- CRL 域名:

e7.c.lencr.org

- 证书链:

- EE ← E7 ← ISRG Root X1(默认)

- EE ← E7 ← ISRG Root X2

- Let’s Encrypt E8

- 主体:

O = Let's Encrypt, CN = E8

- 密钥类型:

ECDSA P-384

- 有效期至:2027-03-12

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息(ISRG Root X2 签名的版本):crt.sh、der、pem、txt

- 证书详细信息(ISRG Root X1 交叉签名的版本):crt.sh、der、pem、txt

- CRL 域名:

e8.c.lencr.org

- 证书链:

- EE ← E8 ← ISRG Root X1(默认)

- EE ← E8 ← ISRG Root X2

- Let’s Encrypt R12

- 主体:

O = Let's Encrypt, CN = R12

- 密钥类型:

RSA 2048

- 有效期至:2027-03-12

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息(ISRG Root X1 签名的版本):crt.sh、der、pem、txt

- CRL 域名:

r12.c.lencr.org

- 证书链:

- EE ← R12 ← ISRG Root X1(默认)

- Let’s Encrypt R13

- 主体:

O = Let's Encrypt, CN = R13

- 密钥类型:

RSA 2048

- 有效期至:2027-03-12

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息(ISRG Root X1 签名的版本):crt.sh、der、pem、txt

- CRL 域名:

r13.c.lencr.org

- 证书链:

- EE ← R13 ← ISRG Root X1(默认)

- Let’s Encrypt YE1

- 主体:

O = Let's Encrypt, CN = YE1

- 密钥类型:

ECDSA P-384

- 有效期至:2028-09-02

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息:der、pem、txt

- CRL 域名:

ye1.c.lencr.org

- 证书链:

- EE ← YE1 ← Root YE ← ISRG Root X2 ← ISRG Root X1(默认)

- EE ← YE1 ← Root YE ← ISRG Root X2

- EE ← YE1 ← Root YE

- Let’s Encrypt YE2

- 主体:

O = Let's Encrypt, CN = YE2

- 密钥类型:

ECDSA P-384

- 有效期至:2028-09-02

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息:der、pem、txt

- CRL 域名:

ye2.c.lencr.org

- 证书链:

- EE ← YE2 ← Root YE ← ISRG Root X2 ← ISRG Root X1(默认)

- EE ← YE2 ← Root YE ← ISRG Root X2

- EE ← YE2 ← Root YE

- Let’s Encrypt YR1

- 主体:

O = Let's Encrypt, CN = YR1

- 密钥类型:

RSA 2048

- 有效期至:2028-09-02

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息:der、pem、txt

- CRL 域名:

yr1.c.lencr.org

- 证书链:

- EE ← YR1 ← Root YR ← ISRG Root X1(默认)

- EE ← YR1 ← Root YR

- Let’s Encrypt YR2

- 主体:

O = Let's Encrypt, CN = YR2

- 密钥类型:

RSA 2048

- 有效期至:2028-09-02

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息:der、pem、txt

- CRL 域名:

yr2.c.lencr.org

- 证书链:

- EE ← YR2 ← Root YR ← ISRG Root X1(默认)

- EE ← YR2 ← Root YR

点击下方展开目前未用于常规签发流程的其他中间证书:

备用证书

这些中间证书已经生效,但尚未用于签发其他证书。 我们随时可能在无预先告知的情况下将下列证书用于签发流程。

- Let’s Encrypt E9

- Let’s Encrypt R14

- 主体:

O = Let's Encrypt, CN = R14

- 密钥类型:

RSA 2048

- 有效期至:2027-03-12

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息(ISRG Root X1 签名的版本):crt.sh、der、pem、txt

- CRL 域名:

r14.c.lencr.org

- Let’s Encrypt YE3

- 主体:

O = Let's Encrypt, CN = YE3

- 密钥类型:

ECDSA P-384

- 有效期至:2028-09-02

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息:der、pem、txt

- CRL 域名:

ye3.c.lencr.org

- Let’s Encrypt YR3

- 主体:

O = Let's Encrypt, CN = YR3

- 密钥类型:

RSA 2048

- 有效期至:2028-09-02

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息:der、pem、txt

- CRL 域名:

yr3.c.lencr.org

已不再使用的证书

这些中间证书已不再用于签发用户证书。 但如果过去签发过的部分用户证书尚未过期,则该中间证书仍有可能产生 CRL。

- Let’s Encrypt E1

- 主体:

O = Let's Encrypt, CN = E1

- 密钥类型:

ECDSA P-384

- 有效期至:2025-09-15(已过期)

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息(ISRG Root X2 签名的版本):crt.sh、der、pem、txt

- CRL 域名:

e1.c.lencr.org

- Let’s Encrypt E2

- 主体:

O = Let's Encrypt, CN = E2

- 密钥类型:

ECDSA P-384

- 有效期至:2025-09-15(已过期)

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息(ISRG Root X2 签名的版本):crt.sh、der、pem、txt

- CRL 域名:

e2.c.lencr.org

- Let’s Encrypt E5

- Let’s Encrypt E6

- Let’s Encrypt R3

- Let’s Encrypt R4

- Let’s Encrypt R10

- 主体:

O = Let's Encrypt, CN = R10

- 密钥类型:

RSA 2048

- 有效期至:2027-03-12

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息(ISRG Root X1 签名的版本):crt.sh、der、pem、txt

- CRL 域名:

r10.c.lencr.org

- Let’s Encrypt R11

- 主体:

O = Let's Encrypt, CN = R11

- 密钥类型:

RSA 2048

- 有效期至:2027-03-12

- CA 详细信息:crt.sh、已签发的证书

- 证书详细信息(ISRG Root X1 签名的版本):crt.sh、der、pem、txt

- CRL 域名:

r11.c.lencr.org

- Let’s Encrypt Authority X1

- Let’s Encrypt Authority X2

- Let’s Encrypt Authority X3

- Let’s Encrypt Authority X4

证书链

ACME 客户端通过 Let’s Encrypt 的 ACME 接口下载的新证书实际上是“证书链”的一部分,这条链中还包含若干份中间证书。 一般情况下,证书链中只有最终实体证书和一份中间证书,但中间证书也可以有多份。 这样设计的意图在于,只要把这一整条证书链提供给网站访客的浏览器,浏览器就能顺着这条链逐一验证数字签名,直至找到其信任的根证书,全程不需要再下载其他的中间证书。

一份证书还可能有多条证书链。例如,当中间证书存在交叉签名时,任选其一均可形成证书链,并最终到达各自的根证书。 在这种情况下,各网站可以根据需要选择使用不同的证书链。

上述正在使用的各中间证书都注明了其默认提供的证书链,以及是否有其他证书链可供 ACME 客户端选择。 一般而言,从 ISRG Root X1 延伸出的证书链数据量最大,但对于老旧客户端的兼容性也最好。 从 ISRG Root X2 延伸出的证书链(仅对 ECDSA 证书提供)较小,但只有在 2022 年以后更新过证书库的客户端才有可能支持。 从 Root YE 或 Root YR 延伸出的证书链则不能直接使用,因为其根证书尚未被各大可信证书库收录。

想要使用非默认证书链的用户可以查阅其 ACME 客户端的文档了解如何设置证书链(例如使用 Certbot 的 --preferred-chain 选项)。