Chains of Trust

Denne side beskriver alle de nuværende og relevante historiske certificeringsmyndigheder, som drives af Let’s Encrypt. Bemærk, at en Certifikatmyndighed - CA - mest korrekt opfattes som en nøgle og et navn: enhver given CA kan være repræsenteret af flere certifikater, som alle indeholder den samme Emne og Offentlige nøgle Information. I sådanne tilfælde har vi givet nærmere oplysninger om alle de certifikater, der repræsenterer CA’en. Hvis du leder efter de Trust Anchor ID’er, der er knyttet til disse CA’er, se vores side på Object Identifiers.

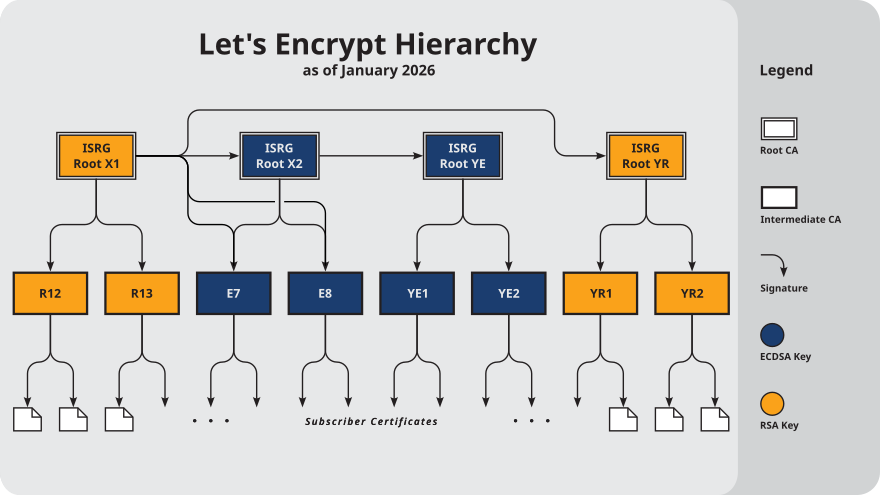

Root CAs

Vores root certifikater holdes sikkert offline. Vi udsteder end-entity certifikater til abonnenter fra intermediate certifikater som beskrevet i næste afsnit. Alle root-certifikat Emner har et landefelt på C = US.

Bemærk, at Root CAs ikke har udløbsdatoer på helt samme måde som andre certifikater. Selv om deres selvsignerede certifikater indeholder en notAfter dato, Root Programs and Trust Stores kan vælge at have tillid til en Root CA efter denne dato, eller afslutte tilliden inden denne dato. Som sådan er de end-of-validity datoer angivet nedenfor omtrentlige, baseret på aktuelle Root Program politikker.

- ISRG Root X1

- Emne:

O = Research Group, Internet Security Group, CN = ISRG Root X1 - Nøgletype:

RSA 4096 - Gyldigt indtil: 2030-06-04 (genereret 2015-06-04)

- CA-oplysninger: crt.sh, udstedte certifikater

- Certifikatoplysninger (selvsigneret): crt.sh, der, pem, txt

- Certifikatdetaljer (krydssigneret af DST Root CA X3): crt.sh, der, pem, txt (pensioneret)

- CRL værtsnavn:

x1.c.lencr.org - Test websteder: gyldigt, tilbagekaldt, udløbet

- Emne:

- ISRG Root X2

- Emne:

O = Research Group, Internet Security Group, CN = ISRG Root X2 - Nøgletype:

ECDSA P-384 - Gyldigt indtil: 2035-09-04 (genereret 2020-09-04)

- CA-detaljer: crt.sh, udstedte certifikater

- Certifikatoplysninger (selvsigneret): crt.sh, der, pem, txt

- Certifikatoplysninger (krydsunderskrevet af ISRG Root X1): crt.sh, der, pem, txt

- Certifikat detaljer (andet kryds underskrevne af ISRG Root X1): crt.sh, der,pem,txt

- CRL værtsnavn:

x2.c.lencr.org - Test websteder: gyldigt, tilbagekaldt, udløbet

- Emne:

Disse root certifikater er endnu ikke inkluderet i Root Program Trust Stores, men vil snart blive indsendt:

- ISRG Root YE

- Emne:

O = ISRG, CN = Root YE - Nøgletype:

ECDSA P-384 - Gyldigt indtil: N/A (genereret 2025-09-03)

- CA detaljer: crt.sh, udstedte certifikater

- Certifikatoplysninger (selvsigneret): , der pem, txt

- Certifikatdetaljer (kryds underskrevet af ISRG Root X2): der, pem, txt

- CRL værtsnavn:

ye.c.lencr.org - Test hjemmesider: Kommende mulighed

- Emne:

- ISRG Root YR

- Emne:

O = ISRG, CN = Root YR - Nøgletype:

RSA 4096 - Gyldigt indtil: N/A (genereret 2025-09-03)

- CA detaljer: crt.sh,Udstedte certifikater

- Certifikatoplysninger (selvsigneret): , der pem, txt

- Certifikatdetaljer (underskrevet af ISRG Root X1): der, pem, txt

- CRL værtsnavn:

yr.c.lencr.org - Test hjemmesider: Kommende mulighed

- Emne:

Se Certificate Compatibility for yderligere information om kompatibiliteten af vores rodcertifikater med forskellige enheder og trust stores.

Underordnede (CA’er)

Vi vedligeholder i øjeblikket otte mellemled i aktiv rotation. Abonnementscertifikater med en offentlig ECDSA-nøgle vil blive udstedt fra en af ECDSA-underordnet CA. Tilsvarende udstedes Abonnementscertifikater med en offentlig RSA-nøgle fra en af RSA-underordnet CA. Abonnentcertifikater udstedt under “classic” og “tlsclient” profiler vil blive udstedt fra en af de fire første mellemled, der er opført på listen (E7 til R13). Omvendt vil abonnentcertifikater udstedt under “tlsserveren” og “shortlived” profiler blive udstedt fra en af de sidste fire mellemled (YE1 gennem YR2).

Alle underordnede certifikatemner har et landefelt på C = US.

- Let’s Encrypt E7

- Emne:

O = Let's Encrypt, CN = E7 - Nøgletype:

ECDSA P-384 - Gyldig indtil: 2027-03-12

- CA detaljer: crt.sh, udstedte certifikater

- Certifikat detaljer (underskrevet af ISRG Root X2): crt.sh, der,pem,txt

- Certifikat detaljer (kryds underskrevet af ISRG Root X1): crt.sh, der,pem,txt

- CRL værtsnavn:

e7.c.lencr.org - Certifikat kæder:

- EE ← E7 ← ISRG Root X1 (Default)

- EE ← E7 ← ISRG Root X2

- Emne:

- Let’s Encrypt E8

- Emne:

O = Let's Encrypt, CN = E8 - Nøgletype:

ECDSA P-384 - Gyldig indtil: 2027-03-12

- CA detaljer: crt.sh, udstedte certifikater

- Certifikat detaljer (underskrevet af ISRG Root X2): crt.sh, der,pem,txt

- Certifikat detaljer (kryds underskrevet af ISRG Root X1): crt.sh, der,pem,txt

- CRL værtsnavn:

e8.c.lencr.org - Certifikat kæder:

- EE ← E8 ← ISRG Root X1 (Default)

- EE ← E8 ← ISRG Root X2

- Emne:

- Let’s Encrypt R12

- Let’s Encrypt R13

- Let’s Encrypt YE1

- Emne:

O = Let's Encrypt, CN = YE1 - Nøgletype:

ECDSA P-384 - Gyldig indtil: 2028-09-02

- CA detaljer: crt.sh,udstedte certifikater

- Certifikat detaljer: der, pem, txt

- CRL værtsnavn:

ye1.c.lencr.org - Certifikat kæder:

- EE ← YE1 ← Rod YE ← ISRG Rod X2 ← ISRG Rod X1 (Default)

- EE ← YE1 ← Root YE ← ISRG Root X2

- EE ← YE1 ← Root YE

- Emne:

- Let’s Encrypt YE2

- Emne:

O = Let's Encrypt, CN = YE2 - Nøgletype:

ECDSA P-384 - Gyldig indtil: 2028-09-02

- CA detaljer: crt.sh,udstedte certifikater

- Certifikat detaljer: der, pem, txt

- CRL værtsnavn:

ye2.c.lencr.org - Certifikat kæder:

- EE ← YE2 ← Rod YE ← ISRG Rod X2 ← ISRG Rod X1 (Default)

- EE ← YE2 ← Root YE ← ISRG Root X2

- EE ← YE2 ← Root YE

- Emne:

- Let’s Encrypt YR1

- Emne:

O = Let's Encrypt, CN = YR1 - Nøgletype:

RSA 2048 - Gyldig indtil: 2028-09-02

- CA detaljer: crt.sh,udstedte certifikater

- Certifikat detaljer: der, pem, txt

- CRL værtsnavn:

yr1.c.lencr.org - Certifikat kæder:

- EE ← YR1 ← Root YR ← ISRG Root X1 (Default)

- EE ← YR1 ← Root YR

- Emne:

- Let’s Encrypt YR2

- Emne:

O = Let's Encrypt, CN = YR2 - Nøgletype:

RSA 2048 - Gyldig indtil: 2028-09-02

- CA detaljer: crt.sh,udstedte certifikater

- Certifikat detaljer: der, pem, txt

- CRL værtsnavn:

yr2.c.lencr.org - Certifikat kæder:

- EE ← YR2 ← Root YR ← ISRG Root X1 (Default)

- EE ← YR2 ← Root YR

- Emne:

Klik nedenfor for oplysninger om yderligere under ordnede Ca’er, som ikke er en del af det aktive udstedelseshierarki:

Backup

Disse underliggende CA’er har gyldige certifikater, men anvendes ikke til udstedelse. Vi kan til enhver tid begynde at udstede abonnentcertifikater fra dem uden varsel.

- Let’s Encrypt E9

- Emne:

O = Let's Encrypt, CN = E9 - Nøgletype:

ECDSA P-384 - Gyldig indtil: 2027-03-12

- CA detaljer: crt.sh, udstedte certifikater

- Certifikat detaljer (underskrevet af ISRG Root X2): crt.sh, der,pem,txt

- Certifikat detaljer (kryds underskrevet af ISRG Root X1): crt.sh, der,pem,txt

- CRL værtsnavn:

e9.c.lencr.org

- Emne:

- Let’s Encrypt R14

- Let’s Encrypt YE3

- Emne:

O = Let's Encrypt, CN = YE3 - Nøgletype:

ECDSA P-384 - Gyldig indtil: 2028-09-02

- CA detaljer: crt.sh,udstedte certifikater

- Certifikat detaljer: der, pem, txt

- CRL værtsnavn:

ye3.c.lencr.org

- Emne:

- Let’s Encrypt YR3

- Emne:

O = Let's Encrypt, CN = YR3 - Nøgletype:

RSA 2048 - Gyldig indtil: 2028-09-02

- CA detaljer: crt.sh,udstedte certifikater

- Certifikat detaljer: der, pem, txt

- CRL værtsnavn:

yr3.c.lencr.org

- Emne:

Trukket tilbage

Disse underordnede CA’er bruges ikke længere til at udstede Abonnentcertifikater. De, der stadig har gyldige certifikater, kan producere CRL’er.

- Let’s Encrypt E1

- Let’s Encrypt E2

- Let’s Encrypt E5

- Emne:

O = Let's Encrypt, CN = E5 - Nøgletype:

ECDSA P-384 - Gyldig indtil: 2027-03-12

- CA-detaljer: crt.sh, udstedte certifikater

- Certifikat detaljer (underskrevet af ISRG Root X2): crt.sh, der,pem,txt

- Certifikat detaljer (kryds underskrevet af ISRG Root X1): crt.sh, der,pem,txt

- CRL værtsnavn:

e5.c.lencr.org

- Emne:

- Let’s Encrypt E6

- Emne:

O = Let's Encrypt, CN = E6 - Nøgletype:

ECDSA P-384 - Gyldig indtil: 2027-03-12

- CA-detaljer: crt.sh, udstedte certifikater

- Certifikat detaljer (underskrevet af ISRG Root X2): crt.sh, der,pem,txt

- Certifikat detaljer (kryds underskrevet af ISRG Root X1): crt.sh, der,pem,txt

- CRL værtsnavn:

e6.c.lencr.org

- Emne:

- Let’s Encrypt R3

- Emne:

O = Let's Encrypt, CN = R3 - Nøgletype:

RSA 2048 - Gyldig indtil: 2025-09-15 (udløbet)

- CA detaljer: crt.sh, udstedte certifikater

- Certifikat detaljer (underskrevet af ISRG Root X1): crt.sh, der, pem, txt

- Certifikat detaljer (krydsunderskrevet af IdenTrust): crt.sh, der, pem, txt

- CRL værtsnavn:

r3.c.lencr.org

- Emne:

- Let’s Encrypt R4

- Emne:

O = Let's Encrypt, CN = R4 - Nøgletype:

RSA 2048 - Gyldig indtil: 2025-09-15 (udløbet)

- CA detaljer: crt.sh, udstedte certifikater

- Certifikat detaljer (underskrevet af ISRG Root X1): crt.sh, der, pem, txt

- Certifikat detaljer (krydsunderskrevet af IdenTrust): crt.sh, der, pem, txt

- CRL værtsnavn:

r4.c.lencr.org

- Emne:

- Let’s Encrypt R10

- Let’s Encrypt R11

- Let’s Encrypt Autoriteten X1

- Om:

O = Let's Encrypt, CN = Let's Encrypt Autoriteten X1 - Nøgletype:

RSA 2048 - Gyldig indtil: 2020-06-04 (udløbet)

- CA detaljer: crt.sh, udstedte certifikater

- Certifikat detaljer (underskrevet af ISRG Root X1): crt.sh, der, pem, txt

- Certifikat detaljer (krydsunderskrevet af IdenTrust): crt.sh, der, pem, txt

- Om:

- Let’s Encrypt Autoriteten X2

- Om:

O = Let's Encrypt, CN = Let's Encrypt Autoriteten X2 - Nøgletype:

RSA 2048 - Gyldig indtil: 2020-06-04 (udløbet)

- CA detaljer: crt.sh, udstedte certifikater

- Certifikat detaljer (underskrevet af ISRG Root X1): crt.sh, der, pem, txt

- Certifikat detaljer (krydsunderskrevet af IdenTrust): crt.sh, der, pem, txt

- Om:

- Let’s Encrypt Autoriteten X3

- Om:

O = Let's Encrypt, CN = Let's Encrypt Autoriteten X3 - Nøgletype:

RSA 2048 - Gyldig indtil: 2021-10-06 (udløbet)

- CA detaljer: crt.sh, udstedte certifikater

- Certifikat detaljer (underskrevet af ISRG Root X1): crt.sh, der, pem, txt

- Certifikat detaljer (krydsunderskrevet af IdenTrust): crt.sh, der, pem, txt

- Om:

- Let’s Encrypt Autoriteten X4

- Om:

O = Let's Encrypt, CN = Let's Encrypt Autoriteten X4 - Nøgletype:

RSA 2048 - Gyldig indtil: 2021-10-06 (udløbet)

- CA detaljer: crt.sh, udstedte certifikater

- Certifikat detaljer (underskrevet af ISRG Root X1): crt.sh, der, pem, txt

- Certifikat detaljer (krydsunderskrevet af IdenTrust): crt.sh, der, pem, txt

- Om:

Certifikat kæder

Når en ACME-klient henter et nyligt udstedt certifikat fra Let’s Encrypt ACME-API, at certifikatet kommer som en del af en “certifikat kæde”, der også omfatter en eller flere underordnede CA’er. Som regel består denne kæde af kun den endelige enhed certifikat og et underordnet, men den kan indeholde yderligere mellemled. Tanken er, at ved at præsentere hele denne kæde af certifikater til en hjemmeside besøgende browser, browseren vil være i stand til at validere signaturerne hele vejen op til en rod, browseren stoler på uden at skulle downloade yderligere underordnede certifikater.

Nogle gange er der mere end en gyldig kæde for et givet certifikat: for eksempel, hvis et underordnet certifikat er blevet krydssigneret, så enten et af disse to certifikater kunne være den anden post, “kæde op til” en af to forskellige rod-certifikater. I dette tilfælde kan forskellige webstedsoperatører ønsker at vælge forskellige kæder, afhængigt af de egenskaber, de bekymrer sig mest om.

Hver af de aktive mellemled ovenfor dokumenter, som kæden tilbydes som standard, og som (hvis nogen) eventuelle yderligere kæder kan kræves af ACME-klienter. Generelt har kæder, der slutter på ISRG Root X1 den største størrelse, men også den største kompatibilitet med ældre klienter. Kæder, der slutter ved ISRG Root X2 (tilbydes kun til ECDSA-certifikater), er mindre, men vil kun arbejde med klienter, der har modtaget en opdatering til deres truststore efter 2022 eller deromkring. Kæder, der slutter ved Root YE eller Root YR forventes ikke at virke med nogen af de store trust stores, da disse rødder endnu ikke er medtaget endnu.

Abonnenter, der ønsker at prioritere størrelse frem for kompatibilitet, kan henvise til deres ACME-klients dokumentation for instruktioner om, hvordan du beder om alternativ kæde (f. eks. certbot’s --preferred-chain flag).