Vertrauensketten

Diese Seite beschreibt alle aktuellen und relevanten historischen Zertifizierungsstellen, die von Let’s Encrypt betrieben werden. Beachten Sie, dass eine CA am korrektsten als Schlüssel und Name gedacht ist: jede CA kann durch Viel Zertifikate, die alle die gleichen Betreff und Public Key Information enthalten. In diesen Fällen haben wir die Details aller Zertifikate zur Verfügung gestellt, die die CA repräsentieren. Wenn Sie die Trust Anker-IDs für diese CAs suchen, besuchen Sie unsere Seite auf Objekt-Identifikatoren.

Wurzelzertifikate (Root-Zertifikate)

Unsere Root Zertifikate werden sicher offline gehalten. Im nächsten Abschnitt stellen wir Endteilnehmerzertifikate aus den Zwischenzertifikaten für Abonnenten aus. Alle Wurzelzertifikate haben ein Länderfeld von C = US.

Beachten Sie, dass Root CAs keine Verfallsdaten haben, so wie andere Zertifikate. Obwohl ihre selbst-signierten Zertifikate ein nicht nach Datum enthalten Root Programme und Trust Stores können sich entscheiden, einer Root CA über dieses Datum hinaus zu vertrauen oder das Vertrauen in sie vor diesem Datum zu beenden. Daher sind die unten angegebenen Enddaten annähernd und basieren auf den aktuellen Root-Programmrichtlinien.

- ISRG Root X1

- Betreff:

O = Internet Security Research Group, CN = ISRG Root X1 - Schlüsseltyp:

RSA 4096 - Vertrauenswürdig bis: 2030-06-04 (generiert 2015-06-04)

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (selbstsigniert): crt.sh, der, pem, txt

- Zertifikatsdetails (Crosssigniert von DST Root CA X3): crt.sh, der, pem, txt (außer Dienst)

- CRL Hostname:

x1.c.lencr.org - Webseiten testen: gültig, widerrufen, abgelaufen

- Betreff:

- ISRG Root X2

- Betreff:

O = Internet Security Research Group, CN = ISRG Root X2 - Schlüsseltyp:

ECDSA P-384 - Vertrauenswürdig bis: 2035-09-04 (generiert 2020-09-04)

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (selbstsigniert): crt.sh, der, pem, txt

- Zertifikatsdetails (Quersigniert von ISRG Root X1): crt.sh, der, pem, txt

- Zertifikatsdetails (zweites quersigniertes von ISRG Root X1): crt.sh, der, pem, txt

- CRL Hostname:

x2.c.lencr.org - Webseiten testen: gültig, widerrufen, abgelaufen

- Betreff:

Diese Root CAs sind noch nicht in Root Programme und Trust Stores enthalten, werden aber bald zur Aufnahme eingereicht:

- ISRG Root YE

- Betreff:

O = ISRG, CN = Root YE - Schlüsseltyp:

ECDSA P-384 - Vertrauenswürdig bis: N/A (generiert 2025-09-03)

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (selbstsigniert): der, pem, txt

- Zertifikatsdetails (Quersigniert von ISRG Root X2): der, pem, txt

- CRL Hostname:

ye.c.lencr.org - Test-Webseiten: Bald verfügbar

- Betreff:

- ISRG Root YR

- Betreff:

O = ISRG, CN = Root YR - Schlüsseltyp:

RSA 4096 - Vertrauenswürdig bis: N/A (generiert 2025-09-03)

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (selbstsigniert): der, pem, txt

- Zertifikatsdetails (Quersigniert von ISRG Root X1): der, pem, txt

- CRL Hostname:

yr.c.lencr.org - Test-Webseiten: Bald verfügbar

- Betreff:

Weitere Informationen zur Kompatibilität unserer Root-Zertifikate mit verschiedenen Geräten und TrustStores finden Sie unter Zertifikatskompatibilität.

Zwischenzertifikate (Intermediate-Zertifikate)

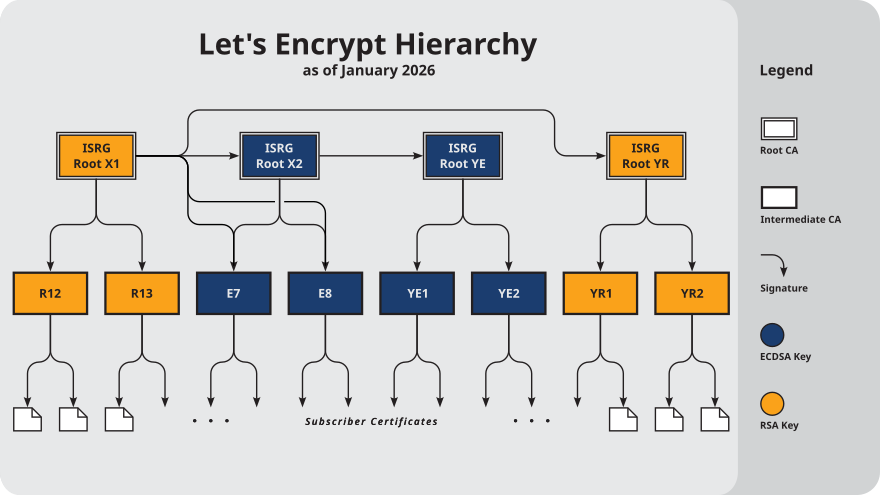

Wir halten derzeit acht Zwischenzertifikate im aktiven Rotationsbetrieb. Abonnenten-Zertifikate, die einen öffentlichen ECDSA-Schlüssel enthalten, werden von einem der ECDSA-Zwischenzertifikate ausgestellt; in ähnlicher Weise werden Abonnentenzertifikate mit einem RSA-öffentlichen Schlüssel von einem der RSA-Zwischenzertifikate ausgestellt. Abonnenten-Zertifikate, die unter den “classic” und “tlsclient” Profilen ausgestellt wurden, werden von einem der ersten vier aufgelisteten Zwischenzertifikaten ausgestellt (E7 bis R13); Umgekehrt werden Abonnenten-Zertifikate, die unter den “tlsserver” und “shortlived” Profilen ausgestellt werden, von einem der letzten vier Zwischenzertifikaten (YE1 bis YR2) ausgestellt.

Alle Zwischenzertifikate haben ein Länderfeld von C = US.

- Let’s Encrypt E7

- Betreff:

O = Let's Encrypt, CN = E7 - Schlüsseltyp:

ECDSA P-384 - Gültig bis: 2027-03-12

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (signiert von ISRG Root X2): crt.sh, der, pem, txt

- Zertifikatsdetails (quersigniert von ISRG Root X1): crt.sh, der, pem, txt

- CRL Hostname:

e7.c.lencr.org - Vertrauensketten:

- EE ← E7 ← ISRG Root X1 (Standard)

- EE ← E7 ← ISRG Root X2

- Betreff:

- Let’s Encrypt E8

- Betreff:

O = Let's Encrypt, CN = E8 - Schlüsseltyp:

ECDSA P-384 - Gültig bis: 2027-03-12

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (signiert von ISRG Root X2): crt.sh, der, pem, txt

- Zertifikatsdetails (quersigniert von ISRG Root X1): crt.sh, der, pem, txt

- CRL Hostname:

e8.c.lencr.org - Vertrauensketten:

- EE ← E8 ← ISRG Root X1 (Standard)

- EE ← E8 ← ISRG Root X2

- Betreff:

- Let’s Encrypt R12

- Let’s Encrypt R13

- Let’s Encrypt YE1

- Betrifft:

O = Let's Encrypt, CN = YE1 - Schlüsseltyp:

ECDSA P-384 - Gültig bis: 2028-09-02

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails: der, pem, txt

- CRL Hostname:

ye1.c.lencr.org - Vertrauensketten:

- EE ← YE1 ← Root YE ← ISRG Root X2 ← ISRG Root X1 (Standard)

- EE ← YE1 ← Root YE ← ISRG Root X2

- EE ← YE1 ← Root YE

- Betrifft:

- Let’s Encrypt YE2

- Betreff:

O = Let's Encrypt, CN = YE2 - Schlüsseltyp:

ECDSA P-384 - Gültig bis: 2028-09-02

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails: der, pem, txt

- CRL Hostname:

ye2.c.lencr.org - Vertrauensketten:

- EE ← YE2 ← Root YE ← ISRG Root X2 ← ISRG Root X1 (Standard)

- EE ← YE2 ← Root YE ← ISRG Root X2

- EE ← YE2 ← Root YE

- Betreff:

- Let’s Encrypt YR1

- Betreff:

O = Let's Encrypt, CN = YR1 - Schlüsseltyp:

RSA 2048 - Gültig bis: 2028-09-02

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails: der, pem, txt

- CRL Hostname:

yr1.c.lencr.org - Vertrauensketten:

- EE ← YR1 ← Root YR ← ISRG Root X1 (Standard)

- EE ← YR1 ← Root YR

- Betreff:

- Let’s Encrypt YR2

- Betreff:

O = Let's Encrypt, CN = YR2 - Schlüsseltyp:

RSA 2048 - Gültig bis: 2028-09-02

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails: der, pem, txt

- CRL Hostname:

yr2.c.lencr.org - Vertrauensketten:

- EE ← YR2 ← Root YR ← ISRG Root X1 (Standard)

- EE ← YR2 ← Root YR

- Betreff:

Klicken Sie unten für Details zu weiteren Zwischenzertifikaten, die nicht Teil der aktiven Zertifikatsausstellung sind:

Reserviert für Disaster-Recovery

Diese Zwischenzertifikate besitzen derzeit gültige Zertifikate, werden aber nicht ausgestellt. Wir können jederzeit ohne Vorwarnung mit der Ausgabe von Abonnentenzertifikaten beginnen.

- Let’s Encrypt E9

- Betreff:

O = Let's Encrypt, CN = E9 - Schlüsseltyp:

ECDSA P-384 - Gültig bis: 2027-03-12

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (signiert von ISRG Root X2): crt.sh, der, pem, txt

- Zertifikatsdetails (quersigniert von ISRG Root X1): crt.sh, der, pem, txt

- CRL Hostname:

e9.c.lencr.org

- Betreff:

- Let’s Encrypt R14

- Let’s Encrypt YE3

- Betreff:

O = Let's Encrypt, CN = YE3 - Schlüsseltyp:

ECDSA P-384 - Gültig bis: 2028-09-02

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails: der, pem, txt

- CRL Hostname:

ye3.c.lencr.org

- Betreff:

- Let’s Encrypt YR3

- Betreff:

O = Let's Encrypt, CN = YR3 - Schlüsseltyp:

RSA 2048 - Gültig bis: 2028-09-02

- CA Details: crt.sh, issued certs

- Zertifikatsdetails: der, pem, txt

- CRL Hostname:

yr3.c.lencr.org

- Betreff:

Außer Betrieb

Diese Zwischenzertifikate werden nicht mehr verwendet, um Abonnentenzertifikate auszustellen. Diejenigen, die noch über gültige Zertifikate verfügen, können CRLs erstellen.

- Let’s Encrypt E1

- Let’s Encrypt E2

- Let’s Encrypt E5

- Betreff:

O = Let's Encrypt, CN = E5 - Schlüsseltyp:

ECDSA P-384 - Gültig bis: 2027-03-12

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (signiert von ISRG Root X2): crt.sh, der, pem, txt

- Zertifikatsdetails (quersigniert von ISRG Root X1): crt.sh, der, pem, txt

- CRL Hostname:

e5.c.lencr.org

- Betreff:

- Let’s Encrypt E6

- Betreff:

O = Let's Encrypt, CN = E6 - Schlüsseltyp:

ECDSA P-384 - Gültig bis: 2027-03-12

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (signiert von ISRG Root X2): crt.sh, der, pem, txt

- Zertifikatsdetails (quersigniert von ISRG Root X1): crt.sh, der, pem, txt

- CRL Hostname:

e6.c.lencr.org

- Betreff:

- Let’s Encrypt R3

- Betreff:

O = Let's Encrypt, CN = R3 - Schlüsseltyp:

RSA 2048 - Gültig bis: 2025-09-15 (abgelaufen)

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (signiert von ISRG Root X1): crt.sh, der, pem, txt

- Zertifikatsdetails (Cross-signed by IdenTrust): crt.sh, der, pem, txt

- CRL Hostname:

r3.c.lencr.org

- Betreff:

- Let’s Encrypt R4

- Betreff:

O = Let's Encrypt, CN = R4 - Schlüsseltyp:

RSA 2048 - Gültig bis: 2025-09-15 (abgelaufen)

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (signiert von ISRG Root X1): crt.sh, der, pem, txt

- Zertifikatsdetails (Cross-signed von IdenTrust): crt.sh, der, pem, txt

- CRL Hostname:

r4.c.lencr.org

- Betreff:

- Let’s Encrypt R10

- Let’s Encrypt R11

- Let’s Encrypt Authority X1

- Betreff:

O = Let's Encrypt, CN = Let's Encrypt Authority X1 - Schlüsseltyp:

RSA 2048 - Gültig bis: 2020-06-04 (abgelaufen)

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (signiert von ISRG Root X1): crt.sh, der, pem, txt

- Zertifikatsdetails (Cross-signed vonIdenTrust): crt.sh, der, pem, txt

- Betreff:

- Let’s Encrypt Authority X2

- Betrifft:

O = Let's Encrypt, CN = Let's Encrypt Authority X2 - Schlüsseltyp:

RSA 2048 - Gültig bis: 2020-06-04 (abgelaufen)

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (signiert von ISRG Root X1): crt.sh, der, pem, txt

- Zertifikatsdetails (gegenseitig signiert von IdenTrust): crt.sh, der, pem, txt

- Betrifft:

- Let’s Encrypt Authority X3

- Betreff:

O = Let's Encrypt, CN = Let's Encrypt Authority X3 - Schlüsseltyp:

RSA 2048 - Gültig bis: 2021-10-06 (abgelaufen)

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (signiert von ISRG Root X1): crt.sh, der, pem, txt

- Zertifikatsdetails (gegenseitig signiert von IdenTrust): crt.sh, der, pem, txt

- Betreff:

- Let’s Encrypt Authority X4

- Betreff:

O = Let's Encrypt, CN = Let's Encrypt Authority X4 - Schlüsseltyp:

RSA 2048 - Gültig bis: 2021-10-06 (abgelaufen)

- CA Details: crt.sh, ausgestellte Zertifikate

- Zertifikatsdetails (signiert von ISRG Root X1): crt.sh, der, pem, txt

- Zertifikatsdetails (gegenseitig signiert von IdenTrust): crt.sh, der, pem, txt

- Betreff:

Vertrauensketten

Wenn ein ACME-Client ein neu ausgestelltes Zertifikat von der ACME-API von Let’s Encrypt herunterlädt, ist dieses Zertifikat Teil einer „Kette“, die auch ein oder mehrere Zwischenzertifikate enthält. Normalerweise besteht diese Kette nur aus dem Endentitätszertifikat und einem Zwischenzertifikat, aber sie könnte auch zusätzliche Zwischenzertifikate enthalten. Die Idee dahinter ist, dass der Browser eines Website-Besuchers durch die Vorlage dieser gesamten Zertifikatskette in der Lage ist, die Signaturen bis hin zu einer vom Browser als vertrauenswürdig eingestuften Stammzertifizierungsstelle zu validieren, ohne zusätzliche Zwischenzertifikate herunterladen zu müssen.

Manchmal gibt es mehr als eine gültige Kette für ein bestimmtes Zertifikat: Wenn beispielsweise ein Zwischenzertifikat gegenseitig signiert wurde, könnte jedes dieser beiden Zertifikate der zweite Eintrag sein, der zu einer der beiden unterschiedlichen Stammzertifikate führt. In diesem Fall können verschiedene Webseitenbetreiber verschiedene Ketten je nach den Eigenschaften wählen, die ihnen am meisten am Herzen liegen.

Bei jedem der oben aufgeführten aktiven Zwischenzertifikaten wird dokumentiert, welche Kette standardmäßig angeboten wird und welche (gegebenenfalls) zusätzlichen Ketten von ACME-Clients angefordert werden können. Im Allgemeinen weisen Ketten, die bei ISRG Root X1 enden, die größte Größe auf, bieten aber auch die größte Kompatibilität mit älteren Clients. Vertrauensketten, die bei ISRG Root X2 enden (werden nur für ECDSA-Zertifikate angeboten), sind kleiner, funktionieren aber nur mit Clients, die nach etwa 2022 ein Update ihres Truststores erhalten haben. Vertrauensketten, die bei Root YE oder Root YR enden, werden voraussichtlich nicht mit den großen Trust-Stores zusammenarbeiten, da diese Root-Zertifikate noch nicht integriert wurden.

Abonnenten, die eine der alternativen Vertrauenskette nutzen möchten, können in der Dokumentation ihres ACME-Clients nachlesen, wie sie die alternative Vertrauenskette anfordern können (z. B. mit dem Flag certbot --preferred-chain).