Förtroendekedja

More recently updated page available in English

Rotcertifikat

Våra rotcertifikat sparas under säkra former offline. Vi utfärdar servercertifikat (lövcertifikat) till våra prenumeranter från våra mellancertifikat i nästa sektion.

- Aktiva

Vi har skapat webbsidor för att testa certifikatkedjning till våra rotcertifikat.

- Giltigt ISRG Root X1-signerat certifikat

- Återkallat ISRG Root X1-signerat certifikat

- Utgånget ISRG Root X1-signerat certifikat

Mellancertifikat

Under normala förhållanden kommer certifikat utfärdade av Let’s Encrypt från “Let’s Encrypt Authority X3”. Det andra mellancertifikatet, “Let’s Encrypt Authority X4”, är reserverat för nödlägen och kommer bara användas om vi förlorar möjligheten att använda “Let’s Encrypt Authority X3”. Vi använder inte mellancertifikaten X1 och X2 längre.

IdenTrust har korssignerat våra mellancertifikat för extra kompabilitet.

- Aktiva

- Reserver

- Pensionerade

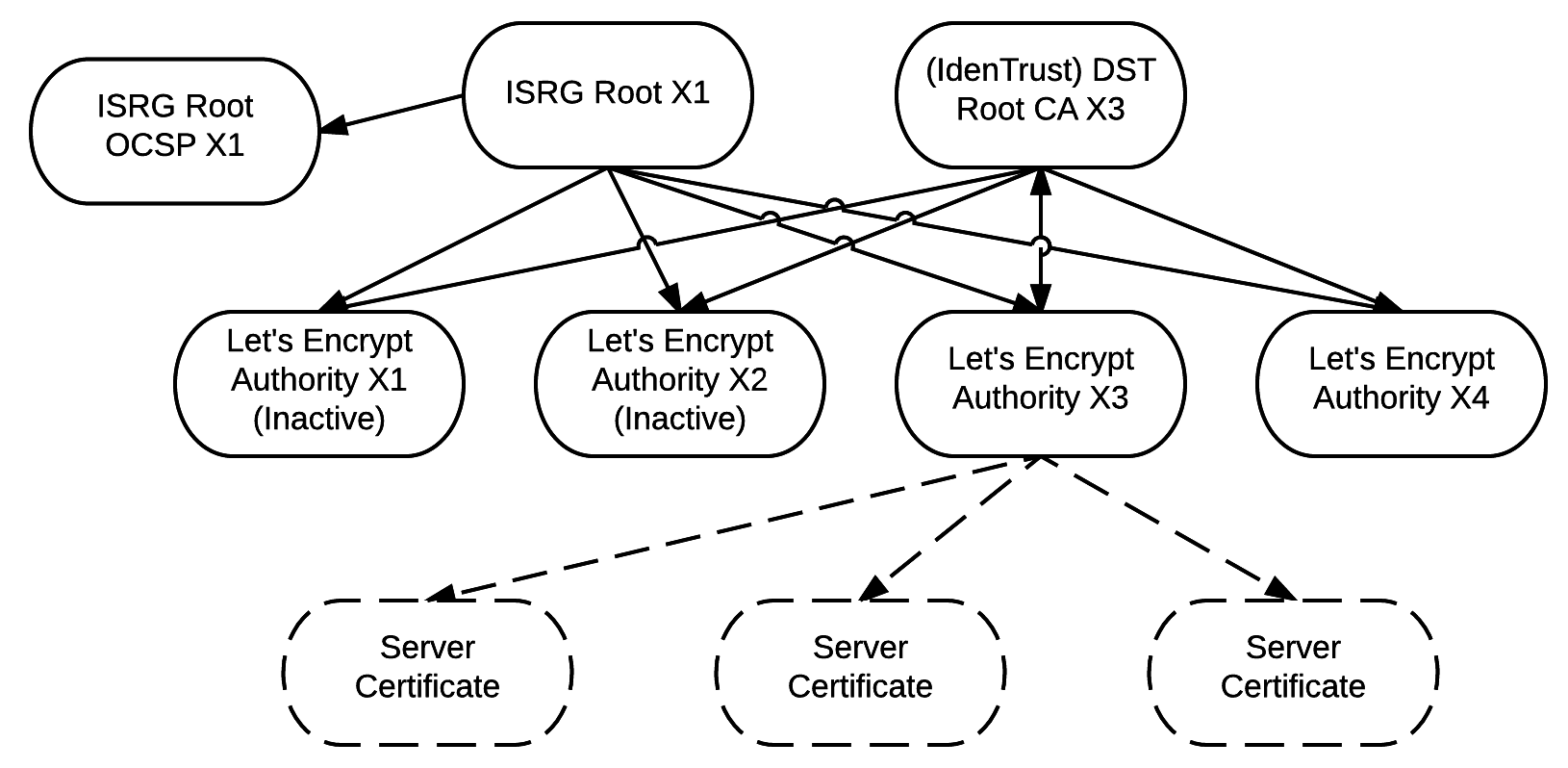

Korssignering

Vårt mellancertifikat “Let’s Encrypt Authority X3” representerar ett enda assymetriskt nyckelpar. Den privata nyckeln i det nyckelparet genererar signaturerna för alla servercertifikat (slutanvändarcertifikat eller lövcertifikat), det vill säga certifikaten vi utfärdar för användning av din webbserver.

Vårt mellancertifikat är signerat av ISRG Root X1. I nuläget är ISRGs rotcertifikat betrott på bred front, men vårt mellancertifikat är fortfarande korssignerat av IdenTrusts “DST Root CA X3” (nu kallat “TrustID X3 Root”) för extra klientkompabilitet. IdenTrusts rotcertifikat har funnits längre och har därför bättre kompatibilitet med äldre enheter och operativsystem (exempelvis Windows XP). Ladda ner “TrustID X3 Root” från identrust.com (eller ladda ner en kopia här: .pem, .p7b).

Att ha en korssignering betyder att det finns två certifikat tillgängliga som båda representerar vårt mellancertifikat. Ett är signerat av DST Root CA X3 och det andra är signerat av ISRG Root X1. Det enklaste sättet att skilja dessa åt är genom att titta på deras Issuer-fält (utfärdare).

När en systemadministratör konfigurerar en webbserver så konfigureras inte bara servercertifikatet utan också en lista av mellancertifikat för att hjälpa webbläsare verifiera att servercertifikatet har en förtroendekedja som leder till ett betrott rotcertifikat. Nästan alla systemadministratörer kommer välja att servera mellancertifikatet med Subject satt till “Let’s Encrypt Authority X3” och Issuer (utfärdare) till “DST Root CA X3”. Den rekommenderade Let’s Encrypt-mjukvaran Certbot utför denna konfiguration sömlöst.

Följande bild förklarar visuellt förhållandena mellan våra certifikat:

Certifikat för OCSP-signering

Detta certifikat används för att signera OCSP-svar av Let’s Encrypts mellancertifikat så vi inte behöver ta rotnyckeln online för att signera dessa svar. En kopia av detta certifikat inkluderas automatiskt i OCSP-svaren så prenumeranter behöver inte göra något med det. Det finns med här bara som upplysning.

Certifikattransparens

Vi ägnar oss åt öppenhet i vår verksamhet och i certifikaten vi utfärdar. Vi skickar in alla certifikat till certifikattransparensloggar i takt med att vi utfärdar dem. Du kan se alla utfärdade Let’s Encrypt-certifikat via dessa länkar:

Mer info

De privata nycklarna för ISRG:s rotcertifikatauktoritet (rot-CA) och Let’s Encrypts mellan-CA:er är lagrade på hårdvarusäkerhetsenheter (HSM:er) vilket utgör en hög grad av skydd mot nyckelstöld.

Alla ISRG-nycklar är för närvarande RSA-nycklar. Vi planerar att generera ECDSA-nycklar.