Ланцюги довіри

More recently updated page available in English

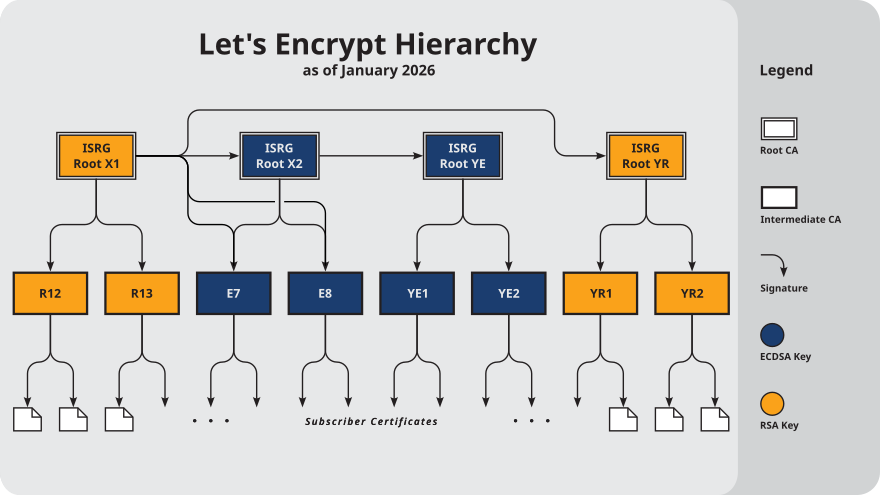

Ця сторінка описує всі поточні та відповідні історичні органи сертифікації, якими керує Let’s Encrypt. Зверніть увагу, що CA найбільш правильно розглядається як ключ і ім’я: будь-який даний CA може бути представлений _ декількома сертифікатами_, які всі містять той же суб’єкт і інформацію про відкритий ключ. У таких випадках ми надали інформацію про всі сертифікати, які представляють Центр Сертифікації.

Кореневі ЦС

Наш основний матеріал зберігається безпечно в автономному режимі. Ми видаємо сертифікати кінцевих осіб абонентам з проміжних груп, описаних у наступному розділі. Усі суб’єкти кореневих сертифікатів мають поле Країна C = US.

Зверніть увагу, що кореневі центри сертифікації не мають терміну дії, як інші сертифікати. Хоча їхні само підписані сертифікати містять дату notAfter, кореневі програми та сховища довіри можуть вирішити довіряти кореневому ЦС після цієї дати або припинити довіру до нього до цієї дати. Таким чином, дати закінчення терміну дії, наведені нижче, є приблизними та ґрунтуються на поточних правилах програми Root.

- ISRG корінь X1

- Тема:

O = Internet Security Research Group, CN = ISRG Root X1 - Тип ключа:

RSA 4096 - Термін дії: до 2030-06-04 (створено 2015-06-04)

- Дані центру сертифікації: crt.sh, видані сертифікати

- Реквізити сертифіката (само підпис): crt.sh, der, pem, txt

- Реквізити сертифікатів (підписані перехресним підписом DST Root CA X3): crt.sh, der, pem, txt (відкликаний)

- Тестові сайти: дійсний, відкликаний, закінчився

- Тема:

- ISRG коріньX2

- Тема:

O = Internet Security Research Group, CN = ISRG Root X2 - Тип ключа:

ECDSA P-384 - Термін дії: до 2035-09-04 (створено 2020-09-04)

- Дані центру сертифікації: crt.sh, видані сертифікати

- Реквізити сертифіката (само підпис): crt.sh, der, pem, txt

- Реквізити сертифіката (з перехресним підписом ISRG Root X1): crt.sh, der, pem, txt

- Тестові сайти: дійсний, відкликаний, закінчився

- Тема:

Додаткову інформацію про сумісність наших кореневих сертифікатів з різними пристроями та сховищами довіри можна знайти в статті Сумісність сертифікатів.

Підпорядковані (проміжні) ЦС

Наразі ми підтримуємо чотири проміжні продукти в активній ротації. Сертифікати підписувача, що містять відкритий ключ ECDSA, будуть випущені з одного з проміжних продуктів ECDSA; аналогічно, сертифікати підписувача, що містять відкритий ключ RSA, будуть випущені з одного з проміжних продуктів RSA.

Усі суб’єкти проміжних сертифікатів мають поле Країна C = US.

- Let’s Encrypt E5

- Let’s Encrypt E6

- Let’s Encrypt R10

- Тема:

O = Let's Encrypt, CN = R10 - Тип ключа:

RSA 2048 - Термін дії: до 2027-03-12

- Дані центру сертифікації: crt.sh, видані сертифікати

- Реквізити сертифікату (підписані ISRG Root X1): der, pem, txt

- Тема:

- Let’s Encrypt R11

- Тема:

O = Let's Encrypt, CN = R11 - Тип ключа:

RSA 2048 - Термін дії: до 2027-03-12

- Дані центру сертифікації: crt.sh, видані сертифікати

- Реквізити сертифікату (підписані ISRG Root X1): der, pem, txt

- Тема:

Натисніть нижче, щоб дізнатися більше про додаткові проміжні продукти, які не є частиною активної ієрархії випусків:

Резервне копіювання

Ці проміжні центри сертифікації мають чинні сертифікати, але не видають їх. Ми можемо почати видачу сертифікатів передплатників з них у будь-який час без попередження.

- Let’s Encrypt E7

- Let’s Encrypt E8

- Let’s Encrypt E9

- Let’s Encrypt R12

- Тема:

O = Let's Encrypt, CN = R12 - Тип ключа:

RSA 2048 - Термін дії: до 2027-03-12

- Дані центру сертифікації: crt.sh, видані сертифікати

- Реквізити сертифікату (підписані ISRG Root X1): der, pem, txt

- Тема:

- Let’s Encrypt R13

- Тема:

O = Let's Encrypt, CN = R13 - Тип ключа:

RSA 2048 - Термін дії: до 2027-03-12

- Деталі ЦС: crt.sh, видані сертифікати

- Реквізити сертифікату (підписані ISRG Root X1): der, pem, txt

- Тема:

- Let’s Encrypt R14

- Тема:

O = Let's Encrypt, CN = R14 - Тип ключа:

RSA 2048 - Термін дії: до 2027-03-12

- Дані центру сертифікації: crt.sh, видані сертифікати

- Реквізити сертифікату (підписані ISRG Root X1): der, pem, txt

- Тема:

На пенсії

Ці проміжні центри сертифікації більше не використовуються для випуску підписних сертифікатів. Ті, хто все ще має дійсні сертифікати, можуть створювати відповіді OCSP та/або CRL.

- Let’s Encrypt E1

- Let’s Encrypt E2

- Let’s Encrypt R3

- Let’s Encrypt R4

- Let’s Encrypt Authority X1

- Тема:

O = Let's Encrypt, CN = Let's Encrypt Authority X1 - Тип ключа:

RSA 2048 - Термін дії: закінчився 2020-06-04

- Дані центру сертифікації: crt.sh, видані сертифікати

- Реквізити сертифіката (підписані ISRG Root X1): crt.sh, der, pem, txt

- Реквізити сертифікатів (підписані IdenTrust): crt.sh, der, pem, txt

- Тема:

- Let’s Encrypt Authority X2

- Тема:

O = Let's Encrypt, CN = Let's Encrypt Authority X2 - Тип ключа:

RSA 2048 - Термін дії: закінчився 2020-06-04

- Дані центру сертифікації: crt.sh, видані сертифікати

- Реквізити сертифіката (підписані ISRG Root X1): crt.sh, der, pem, txt

- Реквізити сертифікатів (підписані IdenTrust): crt.sh, der, pem, txt

- Тема:

- Let’s Encrypt Authority X3

- Тема:

O = Let's Encrypt, CN = Let's Encrypt Authority X3 - Тип ключа:

RSA 2048 - Термін дії: закінчився 2021-10-06

- Дані центру сертифікації: crt.sh, видані сертифікати

- Реквізити сертифіката (підписані ISRG Root X1): crt.sh, der, pem, txt

- Реквізити сертифікатів (підписані IdenTrust): crt.sh, der, pem, txt

- Тема:

- Let’s Encrypt Authority X4

- Тема:

O = Let's Encrypt, CN = Let's Encrypt Authority X4 - Тип ключа:

RSA 2048 - Термін дії: закінчився 2021-10-06

- Дані центру сертифікації: crt.sh, видані сертифікати

- Реквізити сертифіката (підписані ISRG Root X1): crt.sh, der, pem, txt

- Реквізити сертифікатів (підписані IdenTrust): crt.sh, der, pem, txt

- Тема:

Делегований респондент OCSP

Ця пара ключів раніше використовувалася для підписання відповідей OCSP щодо статусу проміжних продуктів Let’s Encrypt від імені кореня Let’s Encrypt, щоб корінь міг безпечно залишатися в автономному режимі. Ми більше не видаємо відповіді OCSP для наших проміжних продуктів; натомість ми періодично видаємо CRL від нашого кореня, щоб повідомити про статус відкликання наших проміжних продуктів.

Ланцюги

Коли ACME-клієнт завантажує щойно випущений сертифікат з ACME API Let’s Encrypt, цей сертифікат є частиною “ланцюжка”, який також містить в собі один або декілька проміжних сертифікатів. Зазвичай цей ланцюжок складається лише із сертифіката кінцевого суб’єкта та одного проміжного, але він може містити додаткові проміжні. Ідея полягає в тому, що, представивши весь цей ланцюжок сертифікатів браузеру відвідувача вебсайту, браузер зможе перевірити підписи аж до кореня, якому браузер довіряє, без необхідності завантажувати будь-які додаткові проміжні файли.

Іноді існує більше одного дійсного ланцюжка для даного сертифіката: наприклад, якщо проміжний продукт був підписаний перехресним підписом, то будь-який з цих двох сертифікатів може бути другим записом, “ланцюжком”, що веде до одного з двох різних коренів. У цьому випадку, різні оператори вебсайтів можуть обирати різні ланцюжки залежно від властивостей, які є для них найбільш важливими.

Сертифікати абонентів з відкритими ключами RSA випускаються з наших проміжних RSA-сертифікатів, які випускаються тільки з нашого кореневого RSA-сервера ISRG Root X1 (тобто вони не мають перехресного підпису). Тому для всіх сертифікатів абонентів RSA доступний лише один ланцюжок:

Сертифікати підписників з відкритими ключами ECDSA випускаються з наших проміжних ECDSA, які випускаються одночасно (тобто мають перехресний підпис) з нашого RSA кореневого ISRG Root X1 та нашого ECDSA кореневого ISRG Root X2. Тому ми пропонуємо два ланцюжки для цих сертифікатів:

ECDSA Subcriber Cert ← ECDSA Intermediate (E5 or E6) ← ISRG Root X2

Перший ланцюжок, аж до ISRG Root X1, забезпечує найбільшу сумісність, оскільки цей кореневий сертифікат входить до більшості сховищ довіри. Другий ланцюжок, аж до ISRG Root X2, споживає менше байтів пропускної здатності мережі при кожному рукостисканні TLS. Ми надаємо перший ланцюжок за замовчуванням, щоб забезпечити найширшу сумісність. Підписники, які бажають надати перевагу розміру над сумісністю, можуть звернутися до документації свого ACME-клієнта для отримання інструкцій щодо запиту альтернативного ланцюжка (наприклад, certbot’s --preferred-chain flag).